Cyberprzestępczość i szpiegostwo gospodarcze, a polskie spółki giełdowe – rozmowa z Jarosławem Bartniczukiem ekspertem do spraw bezpieczeństwa

Sporo się ostatnio dzieje w gronie spółek giełdowych w kwestii bezpieczeństwa. Wycieki danych, ataki hakerskie, szantaże to coraz częstsze sytuacje na giełdzie. Postanowiliśmy w związku z tym spotkać się z ekspertem do spraw bezpieczeństwa Jarosławem Bartniczukiem, prezesem firmy InterGuard, aby porozmawiać o tym czy spółki z GPW są bezpieczne oraz co mogą zrobić, aby te bezpieczeństwo poprawić? "Prób ataków będzie coraz więcej. Moim zdaniem będzie to rosło logarytmicznie, a nie liniowo" mówi nasz rozmówca.

Paweł Biedrzycki: Które spółki są narażone na szpiegostwo gospodarcze?

Jarosław Bartniczuk: Zazwyczaj w przypadku tego rodzaju sytuacjach mówimy o atakach ukierunkowanych na konkretną firmę lub konkretny sektor. Jest to szpiegostwo na poziomie konkurencji bądź na poziomie państwowym z udziałem służb wywiadowczych innych państw np. Francji, Izraela, Stany Zjednoczone, Chiny, Rosję. To są akurat państwa bardzo w tym skuteczne. Można powiedzieć, że szpiegostwo to już jest taki czarny wywiad i nie należy go mylić z wywiadem gospodarczy. Wywiad gospodarczy jest rozeznaniem.

Zebraniem dostępnych informacji.

Dokładnie, tylko drogą legalną. Praktycznie każda firma prowadzi taką działalność, bo obserwuje konkurencję, ich oferty oraz trendy w branży. Jeśli jednak przekroczy się pewna granicę i podejmie się działania niezgodne z prawem to wtedy mamy do czynienia ze szpiegostwem, czyli czarnym wywiadem. Bardzo trudno się przed tym bronić ponieważ są stosowane metody, kolokwialnie mówiąc, poniżej pasa, których się w ogóle nie spodziewamy.

Czy to są spółki, które posiadają pewną specyficzną wiedzę, know-how?

Know-how, technologię, warunki współpracy z klientami. Łatwo pozyskać informację jakich klientów ma spółka, ale znacznie trudniej dowiedzieć się na jakich warunkach. Przykładowo jeżeli mamy duże, wielomilionowe przetargi to chcielibyśmy wiedzieć jaką cenę zaoferują inne spółki biorące udział w przetargu. Wolelibyśmy przecież dać cenę niższą, ale nie dużo niższą, żeby jeszcze zarobić. Mieliśmy w naszej pracy przypadki dekonspiracji takich działań.

Czyli głównie spółki technologiczne?

Głównie technologiczne i finansowe ponieważ tam są wrażliwe dane. Ponadto bardzo dużo wrażliwych danych, z czego mało osób zdaje sobie sprawę, występuje w spółkach medycznych czy prywatnych szpitalach ponieważ są to informuje o stanie naszego zdrowia, wstydliwych chorobach.

I można kogoś wtedy szantażować takimi informacjami...

Dokładnie tak.

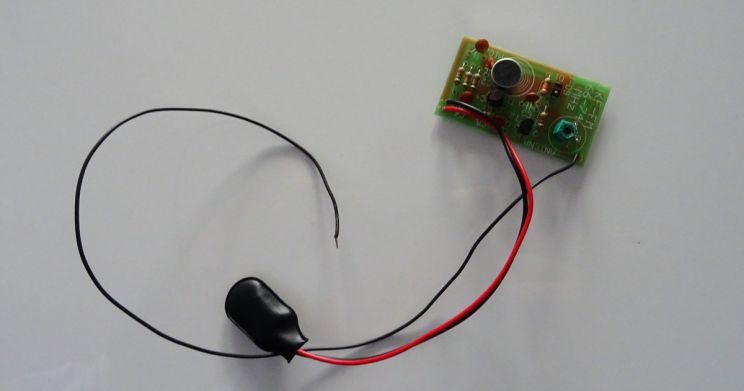

Typowe urządzenie podsłuchowe - potocznie "pluskwa"

Z których sektorów gospodarczych Polskie spółki są zagrożone natomiast cyberatakami?

Z punku widzenia bezpieczeństwa państwa najbardziej są narażone firmy, które stanowią element infrastruktury krytycznej kraju, czyli energetyka tj. firmy dostarczające gaz, elektrownie, koleje państwowe czy zakłady przesyłu prądu.

A sektor finansowy?

Też. Finanse są dzisiaj krwiobiegiem gospodarki, bez którego państwo nie może funkcjonować. Systemy finansowe są tak powiązane z globalnymi systemami finansowymi, że moim zdaniem jest to oddzielny podsystem. Wszystkie standardy banków i ich systemy informatyczne muszą być kompatybilne.

Czyli spełniać międzynarodowe standardy?

Międzynarodowe standardy i także kulturę korporacyjną, kulturę bezpieczeństwa, kulturę standardów bezpieczeństwa. Nie ma idealnych systemów. Aktualnie mamy przykład zmasowanych ataków hakerskich na instytucje na Ukrainie, w Rosji, na Zachodzie. Choćby ostatni wirus Pietia, jeden z najgroźniejszych. Ten wirus atakując komputer, szyfruje dane i żąda okupu, a na sam koniec korzysta z książki e-mail danego komputera i wysyła wirusa dalej czy to w ramach własnej sieci czy za pomocą e-mail. To się rozprzestrzenia lawinowo. Natomiast, co jest ważne przy tym nawet najbardziej niebezpiecznym wirusie jest to, że my go sami instalujemy. On się nigdzie nie instaluje sam. Jeżeli wysyłany jest w formie jakiegoś załącznika i my otwieramy ten załącznik to on musi mieć czas na instalację, musi wystąpić także proces szyfrowania. Wystarczy, że w trakcie szyfrowania wyłączymy ręcznie komputer, wtedy ten wirus nie zakończy procesu.

Dziś standardem jest to, że prezes wiele rzeczy załatwia za pośrednictwem laptopa czy telefonu mając pod ręką dostęp do wszystkiego w firmie czy to nie jest zbyt ryzykowne?

Jeśli prezes lub dział bezpieczeństwa nie dba o takiego laptopa to w przypadku jego kradzieży może okazać się on kopalnią wiedzy. Są pewne podstawowe zasady, które należy stosować, czyli: szyfrowanie urządzeń, bo same hasła dostępu nic nie dają. Wystarczy wymontować dyski, włożyć do innego systemu operacyjnego i wtedy mamy dostęp do tych danych. Dlatego należy wdrożyć szyfrowanie laptopów, telefonów, odpowiednie hasła, politykę tych haseł, kwestie bezpieczeństwa fizycznego. Trzymajmy pieczę nad telefonem służbowym lub laptopem. Przykładowo, można teraz podsłuchać telefony przez przenośne BTS-y, które kiedyś były stosowane tylko przez służby. Dzisiaj używają ich agencje detektywistyczne. Myślę, że w kwestiach bezpieczeństwa należałoby czasami wracać do przeszłości tj. umówić się na osobiste spotkanie w cztery oczy. Coraz więcej osób korzysta, co moim zdaniem jest dobre, z komunikatorów jak Whatsapp, Signal bo to jest łączność szyfrowana. Powinniśmy też sprawdzać telefony ponieważ jak ktoś wgra złośliwą aplikacje to mimo, że komunikator jest szyfrowany, to transmisja z Signala jest wcześniej przejmowana jako sygnał z mikrofonu, następnie nagrywana i puszczana dalej.

Czy to nie jest tak, że dla mobilności i szybkości spółki poświęcają trochę swoje bezpieczeństwo?

Jeżeli skalkulujemy sobie, że mamy więcej zysków niż strat. Bo daleki jestem od tego, żeby wrócić do telefonów na kablu czy dawania znaków dymnych. [Śmiech] Nie należy dać się zwariować. Warto korzystać z dobrodziejstw telekomunikacji, nowych technologii tylko trzeba je stosować mądrze i rozsądnie. Przykładowo, jeśli mamy telefon służbowy to nie dajemy go dzieciom do zabawy, do ściągania jakiś gier, gdzie mogą być złośliwe wirusy. Jeżeli mamy zabezpieczone te urządzenia w podstawowy sposób i trzymamy nad nimi właściwą pieczę to wtedy jest to bezpieczne.

Ile może kosztować średniej wielkości spółkę giełdową, powiedźmy 400 mln zł wartości rynkowej, porządny audyt bezpieczeństwa z wdrożeniem procedur?

Podstawowe kwestie zaradcze są już naprawdę od kilku do kilkunastu tysięcy zł. Począwszy od wstępnego audytu, oglądu sytuacji, testów penetracyjnych systemów. Możemy oczywiście dojść do setek tysięcy. To zarząd decyduje jaki poziom ryzyka akceptuje. Natomiast nie ma mojej zgody na niepodjęcie żadnych kroków. Możemy np. zrobić kontrolę dostępu, bo nie wszędzie jest, czy sprawdzenie antypodsłuchowe, sprawdzenie telefonów, zabezpieczenie komputerów lub zrobienie pomieszczeń bezpiecznych, żeby zarząd mógł w sytuacji kryzysowej bezpiecznie usiąść i porozmawiać.

Inter Gurad ma swoim stanie m.in, analizator OSCOR Green. To urządzenia do wykrywania i analizy transmisji radiowych z różnego typu urządzeń szpiegujących np. podsłuchów

Z tym ostatnim się nie spotkałem.

W niektórych spółkach występują takie bezpieczne pomieszczenia, choć w Polsce jest ich niewiele. To jest jak klatka Faradaya wygląda jak zwykłe pomieszczenie rozmówca nić nie zauważy: możemy wejść, omówić strategię i wiemy, że te informacje będące przedmiotem rozmowy nie wyciekły. Mało tego, informacje wiele spółek ma u siebie na serwerach. Są one najczęściej zabezpieczone przez back-upy bo boimy się ich utraty. Jeśli więc serwery będą zaatakowane lub ulegną zniszczeniu to mamy drugi back-up czy nawet trzeci. Problemem jest to, że z tych serwerów ktoś może wykraść informacje np. przez promieniowanie elektromagnetyczne. Kiedyś w ambasadach stosowano ołowiane ściany, bo można było czytać na odległość dyski twarde. Kluczowe dane, informacje medyczne, czy serwery ZUS-U muszą być ekranowane, czyli również umieszczone w klatce Faradaya. Kto o tym pamięta? Nikt, bo najważniejsze jest to, żeby wszystko działało. Natomiast w kulturze anglosaskiej jest to stosowane jako standard, podstawa.

Jak sięgnę pamięcią to w ostatnich latach mieliśmy wyciek danych z GPW, wykradzione zostały też plany gry w CD PROJEKT no i ostatnio zaatakowane zostały systemy spółki Intercars. Żadna z tych spółek nie poinformowała o tych wydarzeniach swoich inwestorów oficjalnym komunikatem, o czym to świadczy?

Bo nie ma się czym chwalić. [Śmiech] Jest taka zasada: bank woli wydać milion dolarów na zabezpieczenie, które nie pozwoli mu ukraść stu dolarów. Dlatego, że te sto dolarów to też jest reputacja i renoma tego banku. Jeżeli są ataki hakerskie na bank to nigdy Pan nie zobaczy na ekranie logowania się do bankowości elektronicznej komunikatu: przepraszamy, mamy awarię spowodowaną atakiem. Zamiast tego, widzimy informację o prowadzonych pracach technicznych, testach IT. Wszystko po to, żeby nie wzbudzać w nas niepokoju. Często to trwa trzy, cztery dni i wtedy ludzie dopiero zadają pytania. Prace techniczne, które są wykonywane naprawdę są najczęściej zapowiedziane.

Pana zdaniem powinni to zaraportować? Jeżeli mamy spółkę publiczną to inwestorzy powinni mieć równy dostęp do informacji.

Tak, zgadzam się. Jednak to jest trochę odwrotna sytuacja. Jeśli ja jestem akcjonariuszem danej firmy to mi również zależy na tym, żeby nie doszło do wycieku, bo moje akcje stracą na wartości. Tak naprawdę wszystkim uczestnikom rynku w tym zakresie zależy na tym, żeby to nie wyszło na jaw. Gorzej jest jeśli ktoś się zastanawia czy inwestować w dany podmiot. Wtedy taka informacja o wycieku może mieć reperkusje dla tej firmy. Dla mnie w tym wypadku miałoby to kluczowe znaczenie dla podjęcia decyzji inwestycyjnej. Jednak najczęściej się to ukrywa.

Jeżeli miałby Pan szybko podać jakieś podstawowe rady jak spółka powinna zadbać o swoje bezpieczeństwo?

Podstawową kwestią jest świadomość. Trzeba wiedzieć jak bardzo zagrożenie jest realne, że nas to może dotknąć. Często spotykaliśmy się z takim podejściem przedsiębiorstw, że „my mamy pewne zasoby informacyjne w firmie, ale nie mamy wrogów, współpracujemy z konkurencją, nie robimy nieuczciwych rzeczy, to kto chciałby uzyskać dostęp do naszych informacji?”.

Zarządy boją się, że inni mogą posądzić ich, iż mają coś do ukrycia. A zarząd myśli, że skoro nie ma nic do ukrycia, jest transparentny, płaci podatki itd., to nie musi szczególnie chronić informacji. Takie nastawienie to błąd, bo możemy być ofiarą ataku ludzi, hakerów, którzy w ogóle nie są związani z naszą branżą, ale wykorzystali naszą podatność. Robią masowy atak, a my daliśmy się złapać. Wtedy zaczyna się szantaż, żądania okupu i szybko powstaje sytuacja kryzysowa.

Czyli co, uświadamianie pracowników jest ważne?

Tak, uświadomienie i szkolenie to podstawa. Bardziej kładłbym nacisk na tę drugą rzecz, bo świadomość mniejsza lub większa, ale jest. Przykład nieprzygotowania firm na atak wirusa Pietia pokazuje jak dużo ludzi nie jest przeszkolonych w tym zakresie. Firmy myślały, że ich to nie spotka. Jest to kolejny atak na międzynarodową skalę. Naśladowców prób takich ataków będzie coraz więcej. Moim zdaniem będzie to rosło logarytmicznie, a nie liniowo. Poza tym jest jeszcze jedna kwestia. Jeśli spółka traci jakieś zasoby informacyjne, to zarząd za to odpowiada - ponieważ jest coś takiego jak grzech zaniechania. Po to jest zarząd, żeby dobrał sobie odpowiednich doradców czy specjalistów od bezpieczeństwa tak aby móc to przewidzieć. Należałoby stosować pewne zabezpieczenie, żeby nikt nam nie zarzucił, że nie dbamy tak naprawdę o firmę i jej zasoby. Lekceważenie zagrożeń to jest nic innego jak nonszalancja. Jeżeli członek zarządu podnosi, że kto w ogóle może chcieć pozyskać od nas informacje to pokazuje, że nie przykłada do tego wagi, tym samym lekceważy swoje obowiązki. To jest moja ocena.

Kamera szpiegująca ukryta w fotokomórce alarmu. Mało kto zwraca uwagę na takie urządzenia w biurach, a mogę być one źródłem wycieku informacji.

Najsłynniejszy haker USA Kevin Mitnick mówił, że najsłabszym elementem każdego systemu jest człowiek, co mogą robić spółki aby temu przeciwdziałać?

Mitnick nigdy nie włamywał się do systemów informatycznych tak jak byśmy sobie to wyobrażali, czyli na zasadzie wbijania się przez użycie kodów hakerskich, tylko zdobywał informacje od ludzi: hasła, metody, sposoby. Stosował tzw. socjotechnikę – manipulował ludźmi w ten sposób, że oni sami mu te informacje udostępniali. Jeżeli ktoś chce zainfekować dany system, nawet jeśli jest odcięty od internetu, np. wprowadzić złośliwy kod to wystarczy, jak Mitnick mówił, zostawić w firmie na korytarzu płytę z napisem lista płac. Ktoś będzie na tyle ciekawy, że to sprawdzi. Oczywiście można temu przeciwdziałać są programy, które blokują zewnętrzne nośniki pamięci, zewnętrzne pendrive’y itd. Ale tutaj się pojawia właśnie wyobraźnia, pracownicy spółki muszą być świadomi takich zagrożeń.

Czy spółki giełdowe, które mają know-how powinny weryfikować kandydatów do pracy przed zatrudnieniem?

Myślę, że tak. Już pierwsza osoba z HR może zweryfikować CV, dzwoniąc do poprzednich pracodawców. Jednak załóżmy, że jest tam bardzo dużo pracy, więc ta osoba nie będzie wychodzić poza zakres swoich obowiązków i tego nie zrobi. Natomiast ja nie chciałbym mieć w swojej firmie dyrektora finansowego, który ma pełnomocnictwo do wysyłania przelewów na setki tysięcy, który już wcześniej był karany za oszustwo finansowe lub był nałogowym hazardzistą i z powodu swojego nałogu sprzeniewierzył gdzieś znaczne środki pieniężne. Dlatego można byłoby temu zapobiec gdyby zrobiło się dobry research takiej osoby.

A jak wygląda kwestia bezpieczeństwa za oceanem?

Przykładowo fundusze inwestycyjne ze Stanów Zjednoczonych, a jest ich parę też w Warszawie, nie mogą zawrzeć żadnej relacji gospodarczej z podmiotem, którego nie sprawdzą. Wtedy z pomocą przychodzą firmy weryfikujące dane kontrahentów: sprawdzają osoby zarządzające, właścicieli. To nie chodzi o to, że one są inwigilowane. Chodzi tylko o to, żeby sprawdzić czy są to osoby wiarygodne, czy wcześniej nie uczestniczyły, kolokwialnie mówiąc, w przekrętach finansowych i oszustwach, czy ta firma naprawdę jest taka na jaką się przedstawia. Często się zdarza, że na stronie internetowej firmy mamy podany jej adres, widać zdjęcie pięknego biurowca, a tak naprawdę znajduje się tam skrytka pocztowa albo jest to wirtualne biuro, a czasami co gorsze stara szopa.

Załóżmy, że chcielibyśmy zrobić jakąś prowokację dziennikarską ukazującą luki bezpieczeństwa w jakiejś spółce giełdowej – od czego powinniśmy zacząć?

Moim zdaniem, po pierwsze powinniście pojechać do takiej firmy i spróbować wejść do środka. Jeśli wejdziecie do recepcji pewnym krokiem i powiecie, że jesteście umówieni z prezesem to wtedy wszystkie drzwi będą przed Wami otwierane, jeszcze zostanie wskazany pokój i ktoś Was do niego zawiezie.

Najprostszy sposób.

Tak. Często kiedy jadę do klienta na pierwsze spotkanie i jestem w garniturze z teczką to nigdy nie jestem proszony o dowód. Uderzam tylko jeszcze w zegarek, pokazując, że się śpieszę. To jest właśnie ta socjotechnika.

Druga prowokacja dziennikarska, często stosowana, to powoływanie się na wpływy przez telefon. Mówi się, że dzwonimy z ministerstwa czy firmy i prosimy o podanie takiej, a takiej informacji. Nikt tego nie zweryfikuje. Kompromituje się wtedy zarząd czy daną osobę.

Jak Pan ocenia bezpieczeństwo polskich spółek giełdowych?

Moim zdaniem, duże firmy są w jakiś sposób zabezpieczone, czy dobrze i doskonale to tutaj mam wątpliwości. Mieliśmy w ostatnich latach na rynku tzw. sytuację kryzysową i wtedy firmy włączyły „stand by” na przetrwanie. Byłem świadkiem, że zespoły informatyczne kurczyły się o połowę lub z kilkuosobowego zespołu zostawała tylko jedna osoba. Informatycy są obciążeni podtrzymaniem funkcjonalności systemu i zarabianiem pieniędzy. Natomiast mało czasu zostaje na wdrożenie narzędzi bezpieczeństwa na najwyższym poziomie i to sprawia ryzyko powstania dziur.

Myśli Pan, że działy bezpieczeństwa staną się w polskich spółkach giełdowych normą?

Uważam, że tak. Wie Pan, sytuacja wewnątrz kraju i sytuacja międzynarodowa, polaryzacja sił politycznych, tworzący się podział ze wschodem, agresywne działania Chin to wszystko ma znaczenie. Problem z Chinami jest taki, że jako kraj są nastawione na przejęcie, a nie na rozwijanie przedsiębiorstw. Występuje też agresywna polityka pozyskiwania informacji. Dlatego warto zadbać o dział bezpieczeństwa.

W jaki sposób przeciętny inwestor giełdowy może odróżnić spółki, które są bezpieczne od tych ryzykownych?

Myślę, że nie ma takiego mechanizmu. Dział bezpieczeństwa należy do wewnętrznych struktur firmy. Pewne procedury powinny być niejawne. Moim zdaniem, jeżeli spółka wygłosi komunikat, nawet przy jakiejś okazji, że wprowadza określoną politykę bezpieczeństwa czy certyfikacje standaryzacyjną, to wtedy to jest sygnał dla inwestorów. Tylko to jest sygnał średnio bądź długoterminowy.